Tipos de Furtos: Furto de identidade - Uma técnica popular é o furto de identidade via e-mail. Estelionatários enviam e-mails tentando persuadir os receptores a fornecer dados pessoais sensíveis, tais como nome completo, endereço, nome da mãe, número da segurança social, cartões de crédito, números de conta bancária, entre outros. Se captados, esses dados podem ser usados para obter vantagens financeiras ilícitas. A identidade usada nessas mensagens, geralmente, é de órgãos governamentais, bancos e empresas de cartão de crédito. No corpo da mensagem, normalmente, existem ligações que apontam para sítios falsos, normalmente muito parecidos com os sítios verdadeiros, onde existem formulários que a vítima deve preencher com as informações solicitadas. O conteúdo preenchido no formulário é enviado ao estelionatário.

Tipos de Furtos: Furto de identidade - Uma técnica popular é o furto de identidade via e-mail. Estelionatários enviam e-mails tentando persuadir os receptores a fornecer dados pessoais sensíveis, tais como nome completo, endereço, nome da mãe, número da segurança social, cartões de crédito, números de conta bancária, entre outros. Se captados, esses dados podem ser usados para obter vantagens financeiras ilícitas. A identidade usada nessas mensagens, geralmente, é de órgãos governamentais, bancos e empresas de cartão de crédito. No corpo da mensagem, normalmente, existem ligações que apontam para sítios falsos, normalmente muito parecidos com os sítios verdadeiros, onde existem formulários que a vítima deve preencher com as informações solicitadas. O conteúdo preenchido no formulário é enviado ao estelionatário.

Furto de informações bancárias

A forma de persuasão é semelhante à do furto de identidade, porém a mensagem recebida contém ligações que apontam pra sítios que contém programas de computador que, se instalados, podem permitir a captura de informações, principalmente números de conta e senhas bancárias. A instalação desses programas é, na maioria absoluta dos casos, feita manualmente pelo usuário. Tecnicamente, pode existir a possibilidade da instalação automática desses programas apenas pela leitura da mensagem, mas isso depende de uma combinação de muitos fatores, que raramente acontece (e que não vale a pena ser explicada aqui). No Brasil, o phishing via e-mail não vem apenas com o nome de entidades famosas. São usados diversos tipos de assuntos com o intuito de atrair a curiosidade e fazer com que o receptor da mensagem clique na ligação contida junto ao corpo do e-mail. Na figura ao lado uma suposta admiradora secreta envia supostas fotos suas.

Na verdade, a ligação não contém fotos, mas sim um arquivo executável, que ao ser baixado e executado instala um cavalo de tróia (trojan) bancário no computador do usuário. Outro tema muito comum são os cartões virtuais. Eles são um bom chamariz, visto que é comum as pessoas trocarem cartões virtuais via e-mail.Os supostos cartões virtuais, normalmente, têm a sua identidade associada a de algum sítio popular de cartões virtuais. Isso ajuda a tentativa de legitimar o golpe e tenta dar mais credibilidade à farsa. A mensagem tem o mesmo formato e, geralmente, utiliza as imagens originais dos sítios de cartões virtuais. Um detalhe em que o usuário deve prestar a atenção são os erros de gramática que essas mensagens geralmente apresentam. Outro detalhe fundamental é que ao clicar em ligações contidas nessas mensagens quase sempre é aberta uma janela para download de arquivo. Nenhum site sério de cartões requer que o usuário baixe qualquer arquivo!

Dicas para se proteger

Alguns cuidados ao ler e-mail

Verifique o remetente do email

Desconfie de e-mails que não tenham um remetente conhecido. Ao receber e-mail de pessoas desconhecidas duplique o cuidado em relação às mensagens. Principalmente, pense duas vezes antes de clicar em qualquer ligação no conteúdo da mensagem. Não acredite em ofertas milagrosas (do estilo "almoço grátis").

Não baixe e nem execute arquivos não solicitados

Cavalos de tróia e outros programas que capturam senhas são "não solicitados". Se alguém conhecido enviar um arquivo que você não pediu, verifique com a pessoa se ela realmente enviou o arquivo, e pergunte qual o conteúdo deste. Evite, ao máximo, executar programas. Programas que têm o nome do arquivo (a extensão) terminado em alguma dessas: .exe, .scr, .pif, .cmd, .com, .cpl, .bat, .vir entre outros, podem ser, em alguns casos, maliciosos.

Tópicos de segurança na Internet

Certifique-se de ter um antivírus atualizado no seu computador

Programas antivírus podem ajudá-lo filtrando possíveis ameaças vindas por e-mail. Entretanto, lembre-se: você é a primeira linha de defesa! O programa antivírus é a segunda linha. Os programas antivírus usam assinaturas determinísticas pra detectar programas maliciosos. As empresas de antivírus precisam primeiro receber um exemplar do vírus antes de prover uma assinatura e detectá-lo. Geralmente, a freqüência média de detecção dos vírus capturadores de senhas bancárias é menor do que 90%[1], independente da empresa que os fornece. Ou seja, mesmo tendo um antivírus atualizado não é garantido que o arquivo será identificado e bloqueado. Mas um antivirus atualizado aumenta as chances de detecção desses programas.

Certifique-se que o seu Windows (caso você use o Windows) esteja atualizado

Esse tópico não é exatamente relacionado ao phishing ou a mensagens recebidas por e-mail, mas é um item importante de segurança em geral na Internet. Estar com as atualizações automáticas habilitadas no Windows ajuda a corrigir possíveis falhas de segurança que possam existir, tornando o computador menos vulnerável a ataques. Principalmente, pode evitar a instalação de programas spyware, ad-ware entre outros.

Certifique-se de ter um firewall habilitado

Mais um item não relacionado a phishing, mas a segurança em geral. Ter um firewall instalado e habilitado bloqueia algumas tentativas de acesso externo ao computador tornando menos vulnerável a possíveis ataques externos.

Reconheça esquemas de phishing e mensagens de correio electrónicas fraudulentas

2006 - O phishing é um tipo de fraude concebido para furtar dados pessoais valiosos, como números de cartão de crédito, palavras-passe, dados de contas ou outras informações.

Os burlões podem enviar milhões de mensagens de correio electrónico fraudulentas que parecem vir de Web sites em que confia, como o seu banco ou uma empresa de cartão de crédito, e pedem que forneça informações pessoais.

Qual é o aspecto de um esquema de phishing?

À medida que os piratas informáticos se tornam mais sofisticados, também as suas mensagens de correio electrónico de phishing e janelas pop-up se tornam mais sofisticadas.

Muitas vezes, incluem logotipos com aspecto oficial de organizações verdadeiras e outras informações de identificação directamente retiradas de Web sites legítimos.

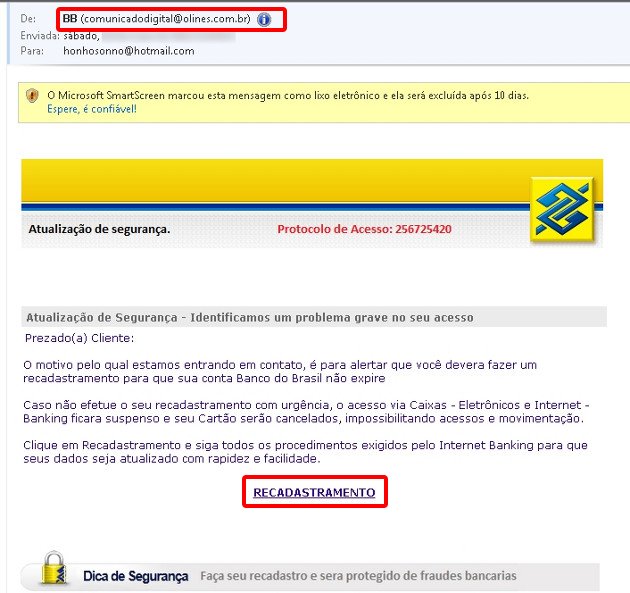

Segue-se um exemplo do possível aspecto de uma mensagem de correio electrónico de phishing.

Exemplo de mensagem de correio electrónico de phishing, incluindo um endereço Web enganador que estabelece ligação a um Web site destinado a esquemas fraudulentos.

Para fazerem com que estas mensagens de correio electrónico de phishing pareçam ainda mais legítimas, os piratas informáticos poderão incluir nestas uma ligação que parece conduzir ao Web site legítimo (1), mas que, na verdade, o leva para um site fictício destinado a esquemas fraudulentos (2), ou para uma janela pop-up com exactamente o mesmo aspecto do site oficial.

Estas cópias de sites também são classificados como "spoofed" (com conteúdos ocultos). Depois de entrar num destes sites, poderá, involuntariamente, enviar informações pessoais aos burlões.

Como saber se uma mensagem de correio electrónico é fraudulenta

Eis algumas frases às quais deve ter atenção se achar que uma mensagem de correio electrónico é um esquema de phishing.

"Verifique a sua conta."

As empresas não devem solicitar o envio de palavras-passe, nomes de início de sessão, números de bilhete de identidade, ou outras informações pessoais através de correio electrónico.

Se receber uma mensagem da Microsoft a pedir-lhe que actualize as suas informações relativas ao cartão de crédito, não responda: trata-se de um esquema de phishing.

"Se não responder no prazo de 48 horas, a sua conta será encerrada."

Estas mensagens transmitem uma sensação de urgência, para que responda imediatamente, sem pensar. As mensagens de phishing podem até dizer que a sua resposta é necessária porque a sua conta pode estar comprometida.

"Estimado cliente."

As mensagens de phishing costumam ser enviadas em grandes quantidades e muitas vezes não contêm o seu nome próprio ou apelido.

"Clique na ligação abaixo para aceder à sua conta."

As mensagens com formatação HTML podem conter ligações ou formulários que poderá preencher, tal como faria num Web site. As ligações onde lhe pedem para clicar podem conter o nome completo ou parcial de uma empresa verdadeira e, normalmente, são "mascaradas", o que significa que a ligação que vê não o conduz para o endereço em questão, mas sim para outro site - normalmente, um Web site fictício.

No exemplo abaixo, repare que deixar estar o ponteiro do rato sobre a ligação permite ver o verdadeiro endereço Web, como se vê na caixa com o fundo amarelo. A cadeia de números crípticos não se assemelha em nada ao endereço Web da empresa, o que é um sinal suspeito.

Exemplo de endereço Web mascarado

Os burlões também utilizam endereços Web com nomes que se assemelham aos de empresas conhecidas, mas ligeiramente alterados, adicionando, omitindo ou trocando a posição de caracteres. Por exemplo, o endereço Web "www.microsoft.com" poderia aparecer como:

www.micosoft.com

www.mircosoft.com

www.verify-microsoft.com

Fonte: http://pt.wikipedia.org/wiki/Phishing

http://www.microsoft.com/