03/06/2010 - Para especialistas, rochas calcárias foram dissolvidas pela água. Já professor acredita que estrutura construída pelo homem cedeu. Crateras semelhantes àquela que surgiu na Guatelama também são encontradas no Brasil. Especialistas ouvidos pelo G1 afirmam que fenômenos similares já ocorreram no Paraná, em São Paulo, em Mato Grosso e em Mato Grosso do Sul. O professor de geologia e diretor do Centro de Apoio Científico em Desastres da Universidade Federal do Paraná (UFPR), Renato Lima, explicou que esse tipo de depressão recebe o nome técnico de dolina e ocorre em solos onde há rochas calcárias.

03/06/2010 - Para especialistas, rochas calcárias foram dissolvidas pela água. Já professor acredita que estrutura construída pelo homem cedeu. Crateras semelhantes àquela que surgiu na Guatelama também são encontradas no Brasil. Especialistas ouvidos pelo G1 afirmam que fenômenos similares já ocorreram no Paraná, em São Paulo, em Mato Grosso e em Mato Grosso do Sul. O professor de geologia e diretor do Centro de Apoio Científico em Desastres da Universidade Federal do Paraná (UFPR), Renato Lima, explicou que esse tipo de depressão recebe o nome técnico de dolina e ocorre em solos onde há rochas calcárias.

2009 - Como o cérebro humano roda sem ter um software? Quando descobrirmos isto, afirmam pesquisadores europeus, será aberto um campo de pesquisas totalmente novo para lidar com a computação cerebral. Cérebro em um chip - E não se trata apenas de teorias: os pesquisadores do projeto Facets (Fast Analog Computing with Emergent Transient States) já têm o que eles chamam de "cérebro em um chip." "Nós sabemos que o cérebro ...

2009 - Como o cérebro humano roda sem ter um software? Quando descobrirmos isto, afirmam pesquisadores europeus, será aberto um campo de pesquisas totalmente novo para lidar com a computação cerebral. Cérebro em um chip - E não se trata apenas de teorias: os pesquisadores do projeto Facets (Fast Analog Computing with Emergent Transient States) já têm o que eles chamam de "cérebro em um chip." "Nós sabemos que o cérebro ...

Se você gosta de um design excêntrico, principalmente se tratando de um carro que parece ter vindo de outra galáxia, eis o veículo ideal para satisfazer suas necessidades. Aptera é um carro de 3 rodas ecologicamente correto, pois além de poupar a emissão de poluentes na nossa tão sofrida atmosfera, você ainda ganha uma boa economia com relação a combustíveis. Vocè pode optar por 2 versões deste automóvel: A versão All-Eletrics do Aptera é ...

Se você gosta de um design excêntrico, principalmente se tratando de um carro que parece ter vindo de outra galáxia, eis o veículo ideal para satisfazer suas necessidades. Aptera é um carro de 3 rodas ecologicamente correto, pois além de poupar a emissão de poluentes na nossa tão sofrida atmosfera, você ainda ganha uma boa economia com relação a combustíveis. Vocè pode optar por 2 versões deste automóvel: A versão All-Eletrics do Aptera é ...

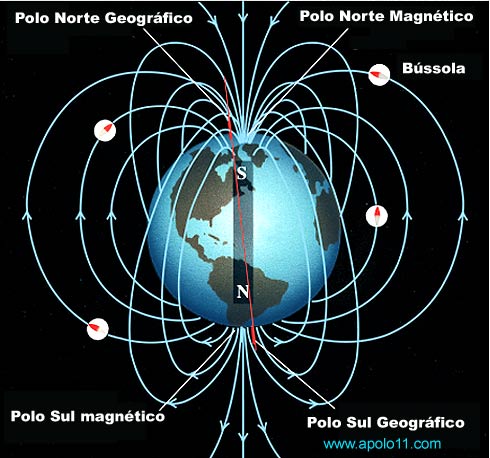

Por Pedro Coelho, janeiro 2010 - Como está sendo divulgado pela mídia e isso é real o pólo norte magnético da terra está se deslocando a uma velocidade de 64 km por ano no sentido Alaska – Rússia. Para entender que isso é um acontecimento natural - aí vai uma explicação simplificada e de fácil entendimento: O Sistema solar, é por analogia um átomo gigante, possui em seu núcleo central o Sol e os seus elementos atômicos os planetas, seus satélites e tudo mais que existe dentro do seu campo gravitacional.

Por Pedro Coelho, janeiro 2010 - Como está sendo divulgado pela mídia e isso é real o pólo norte magnético da terra está se deslocando a uma velocidade de 64 km por ano no sentido Alaska – Rússia. Para entender que isso é um acontecimento natural - aí vai uma explicação simplificada e de fácil entendimento: O Sistema solar, é por analogia um átomo gigante, possui em seu núcleo central o Sol e os seus elementos atômicos os planetas, seus satélites e tudo mais que existe dentro do seu campo gravitacional.