(2007) - É muito comum ler-se matérias em que palavras como vírus e worm são usadas indistintamente para se referir à mesma coisa. Apesar de esta mistura de termos ser admissível para o entendimento comum, há diferenças conceituais entre eles. E é sobre estas diferenças que a empresa Panda Software tratou em seu boletim de ontem. Todos os tipos de códigos maléficos podem ser englobados na categoria de malware (malicious software), que se define como programa, documento ou mensagem passível de causar prejuízos aos sistemas. O grupo de malware mais abundante é o dos vírus, que segundo a Panda pode ser dividido em três subgrupos:

(2007) - É muito comum ler-se matérias em que palavras como vírus e worm são usadas indistintamente para se referir à mesma coisa. Apesar de esta mistura de termos ser admissível para o entendimento comum, há diferenças conceituais entre eles. E é sobre estas diferenças que a empresa Panda Software tratou em seu boletim de ontem. Todos os tipos de códigos maléficos podem ser englobados na categoria de malware (malicious software), que se define como programa, documento ou mensagem passível de causar prejuízos aos sistemas. O grupo de malware mais abundante é o dos vírus, que segundo a Panda pode ser dividido em três subgrupos:

vírus propriamente ditos, worms e trojans ou cavalos de Tróia. Veja, abaixo, as definições dadas pela empresa, acrescidas de algumas outras informações conhecidas:

Vírus - são programas de informática capazes de multiplicar-se mediante a infecção de outros programas maiores. Tentam permanecer ocultos no sistema até o momento da ação e podem introduzir-se nas máquinas de diversas formas, produzindo desde efeitos simplesmente importunos até altamente destrutivos e irreparáveis.

Worms - similares aos vírus, com a diferença de que conseguem realizar cópias de si mesmos ou de algumas de suas partes (e alguns apenas fazem isso). Os worms não necessitam infectar outros arquivos para se multiplicar e normalmente se espalham usando recursos da rede (o e-mail é o seu principal canal de distribuição atualmente).

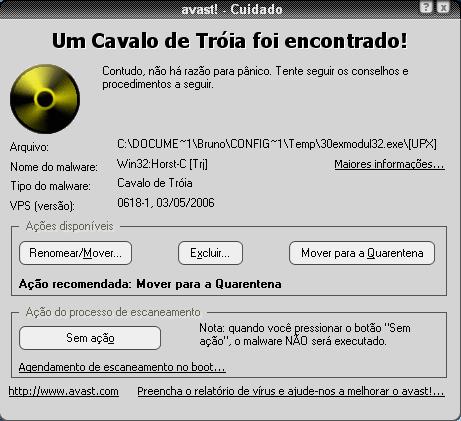

Trojans ou cavalos de Tróia - são programas que podem chegar por qualquer meio ao computador, no qual, após introduzidos, realizam determinadas ações com o objetivo de controlar o sistema. Trojans puros não têm capacidade de se auto-reproduzir ou infectar outros programas. O nome cavalo de Tróia deriva do famoso episódio de soldados gregos escondidos em um cavalo de madeira dado como presente aos troianos durante a guerra entre os dois povos.

Segundo a empresa antivírus, a classificação acima tende a ser revista em um futuro não muito distante, devido à aparição de novos tipos de malware que reúnem características de mais de um grupo ao mesmo tempo. Um exemplo são os chamados worm/trojans, que como indica o nome incorporam características destes dois tipos de códigos maléficos. Os malware também estão se tornando cada vez mais sofisticados, particularmente na forma de propagação. De fato, já existem exemplares que se propagam diretamente através da Internet, segundo a Panda.

Vírus - O que são e como agem

Introdução : A popularização da Internet fez com que um número maior de pessoas comuns tenham acesso a uma quantidade e diversidade de informações, meios de comunicação, softwares de todos os tipos, filmes, sons,fotos ,textos, etc. Um vasto contéudo de informações para os mais variados gostos, esta à disposição na grande rede mundial de computadores. Infelizmente nem sempre podemos escolher e apreciar apenas o que nos interessa e as vezes temos que conviver com o lado negativo. Por ter como filosofia a liberdade de expressão e possibilitar a participação em caráter anônimo de seus usuários , a Internet é de certa forma promíscua no sentido de mistura sem seleção. Para navegarmos , minimizando as possibilidades de incômodos, prejuízos e transtornos é preciso que tenhamos noções básicas sobre os perigos a que estamos expostos e informações sobre procedimentos que se, não garantam segurança total, pelo menos dificultam o acesso de invasores hostis ao nosso território.

Introdução : A popularização da Internet fez com que um número maior de pessoas comuns tenham acesso a uma quantidade e diversidade de informações, meios de comunicação, softwares de todos os tipos, filmes, sons,fotos ,textos, etc. Um vasto contéudo de informações para os mais variados gostos, esta à disposição na grande rede mundial de computadores. Infelizmente nem sempre podemos escolher e apreciar apenas o que nos interessa e as vezes temos que conviver com o lado negativo. Por ter como filosofia a liberdade de expressão e possibilitar a participação em caráter anônimo de seus usuários , a Internet é de certa forma promíscua no sentido de mistura sem seleção. Para navegarmos , minimizando as possibilidades de incômodos, prejuízos e transtornos é preciso que tenhamos noções básicas sobre os perigos a que estamos expostos e informações sobre procedimentos que se, não garantam segurança total, pelo menos dificultam o acesso de invasores hostis ao nosso território.

O vírus de computador tem esse nome porque não são poucas as analogias que podem ser feitas entre eles e os vírus orgânicos. A história da medicina ocidental e a descoberta do vírus biológico e seu modus operandi foi fundamental para a saúde e expectativa de vida do ser humano na medida que determinou a mudança de hábitos higiênicos e profiláticos. Da mesma forma a adoção de hábitos saudáveis pode evitar muitos problemas aos internautas, prevenindo e minimizando a verdadeira epidemia de vírus informáticos que se alastra com rapidez assustadora pela Internet.

Este material, tem como objetivo proporcionar aos internautas, informações e orientações para que tenham uma idéia de com o que estão lidando e como se proteger dos vírus de computador e também de outros invasores hostis.

Breve História dos Vírus : Diz a lenda que tudo começou nos anos 60 quando a instrução (software) foi escrita com uma única função : copiar-se para a próxima localização de memória e então repetir o procedimento... Assim com essa instrução no começo da memória, toda a memória seria preenchida pela mesma instrução repetida causando falta de memória para outros programas. Essa única instrução poderia ser considerada o primeiro vírus de computador.

1948 - Jonh von Neumann desenvolve o conceito de inteligência artificial e propôe a possibilidade de vida artificial criada eletrônicamente.

Anos 60 - estudantes universitários criam competições cujo objetivo é criar o menor programa que se auto-replicasse

Anos 70 - primeira tentativa de desenvolvimento de um software que se duplicasse e executasse uma ação útil.

David Gerrold prêve em historias de ficção científica a ameaça por vírus de computador.

Anos 80 - estudantes de Ciência da Computação escrevem para o AppleII programa que se reproduz.

1986 - Fred Cohen apresenta trabalho como parte das exigências para um doutorado em engenharia elétrica da University Southern California. Ele cunha o termo " vírus de computador" e o define como um programa que pode infectar outros programas modificando-os e incluindo neles uma cópia de si mesmo.

Ralf Burger distribui numa conferência de informática na Alemanha, um vírus de sua autoria - VIRDEM.

1987 - Primeiro relato na imprensa sobre vírus de computador em "Computers and Security"

Temos o início da disseminação do vírus pelo mundo. Os primeiros são : Brain,Lehigh,Jerusalém,Macmag, DEn Zuk e muitas de suas variantes. Aparece também o primeiro Cavalo de Tróia : AIDS.

Vírus - O que são ? : Programas que auto-replicam, alojam-se em outros programas ou arquivos, realizam ações não solicitadas, indesejadas e podem até destruir arquivos do sistema e corromper dados causando grandes danos.São pequenos portanto quase indetectáveis, reproduzem-se dentro do organismo hospedeiro e este tem poucas defesas contra o invasor.

São acionados por um determinado evento que pode ser a execução do programa ou arquivo hospedeiro, uma data, alguma operação comandada pelo incauto usuário ou até mesmo pela inicialização do computador.

Há relatos de vírus e ataques hackers que foram usados na Guerra do Golfo e nos conflitos da Bósnia e Kosovo e também que estão sendo usados intensamente atualmente no litígio entre China e Taiwan. Armas que destroem as estruturas de dados e comunicações dos inimigos sem causar baixas.

Nem todo vírus é destrutivo e nem todo o programa destrutivo é um vírus. Programas e arquivos contaminados podem disseminar o vírus e contaminar outros. Dividem-se em duas categorias principais : vírus de arquivo e de inicialização.

Os primeiros normalmente entram em ação quando os programas que os contèm são executados. Geralmente infectam arquivos com extensões .exe, .com ou .dll e outros executáveis como arquivos de dados e de modelos do Microsoft Office. Têm a habilidade de se carregarem na memória do computador e anexarem-se a outros programas executáveis.

Já os de inicialização residem no setor de boot do disco rígido ou disquete. São executados quando o computador é ligado.Duplicam-se na memória e espalham-se para outros discos ou computadores de uma rede criando cópias que continuam o ciclo.

Dentro dessas duas categorias subdividem-se nos seguintes tipos :

- Multiparte : infectam tanto o programa quanto áreas de arquivos

- Polifórmico : vírus de arquivos que produz diferentes cópias de si mesmo

- Criptografado : vírus de arquivos que utilizam chaves criptográficas para disfarce

- De Macro : vírus de arquivos que infectam documentos que contém macros, Word e Excel por exemplo.

- Furtivo : se esconde para escapar da detecção, pode ser de boot ou de arquivos

- Auto Spam : vírus de macro que enviam e-mails com arquivo infectado para endereços captados no programa de um e-mail.

Ciclo de Vida de um Vírus :

Fase A : Vírus Desconhecido

- Criação : é quando o autor decide que tipo de ação ele quer desenvolver.

- Desenvolvimento : ele escolhe uma linguagem de programação e começa a escrever o código malicioso.

- Teste : ele espalha para alguns amigos ou pessoas de seu círculo para ver se o vírus realmente funciona.

- Propagação : nessa fase ele fará o máximo possível para oseu vírus se espalhar e conquistar território.

- Incubação : é o período em que o vírus já está bem disseminado mas ainda não causou prejuízos.

- Condição Bomba : o vírus dispara sua programação maliciosa quando as condições pré-programadas ocorrem. Pode ser um dia do mês ou ano, um horário ou outra condição qualquer. Geralmente quando isso ocorre alguém desconfia de um arquivo e o envia para laboratórios de pequisa que verificam a presença ou não de código malicioso. Em caso afirmatico o novo vírus passa a ser isolado e conhecido, sendo assim possível a solução para ele.

Fase B : Vírus Conhecido

- Identificação do vírus : O laboratório isola o código malicioso e conhece a fundo seu funcionamento.

- Identificação da assinatura : Identifica-se um conjunto de informações que acusam a presença do vírus e incorpora-se essa informação à lista de vírus.

- Vacina : Indentifica-se como excluir o vírus sem prejudicar o arquivo infectado e incorpora-se a vacina à lista de vírus.

- Distribuição de nova lista : A partir de então os usuários podem utilizar seu antivírus com a nova lista que identificará, limpará ou eliminará o novo vírus.

Verdades e mentiras sobre vírus

Arquivos anexados a mensagens de e-mail podem conter vírus: VERDADE.

Mas os vírus só contaminarão a máquina se o arquivo anexado for executado.

É possível pegar um vírus só de navegar pela Internet: VERDADE.

Ao entrar em uma página de Internet com "applets Java" e controles "ActiveX" maliciosos, o usuário pode estar carregando em sua máquina, involuntariamente, um vírus ou um comando de programação que pode até formatar seu disco rígido. Essas funções podem ser desabilitadas, clicando em Painel de Controle, Opções da Internet, Item Avançado, Opção Microsoft VM. Esta informação vale apenas para usuários dos Sistemas Operacionais da Microsoft® (Windows/Millenium/XP/NT).

Os vírus de macro só infectam arquivos do Microsoft Word e do Excel: VERDADE.

Outros programas de edição de texto e de planilha eletrônica existentes no mercado não são afetados por esse tipo de vírus, pois as macros existentes no MS-Word e no MS-Excel não são reconhecidas por outros programas, que transformam o documento em formato .txt, ou texto puro.

Pega-se vírus somente lendo mensagens de e-mail: VERDADE.

Um cavalo de tróia pode ser instalado num computador apenas com a LEITURA de um e-mail, conforme artigo abaixo, da página de Internet da Info Exame. (http://info.abril.com.br/aberto/infonews/022004/02022004-6.shl):

Falso e-mail da Receita traz cavalo-de-tróia

Segunda-feira, 02 de fevereiro de 2004 - 17h09

SÃO PAULO - Se você receber uma mensagem da Receita Federal dizendo que seu CPF está irregular, ignore. Ou melhor: apague sem ler. É um e-mail falso com um cavalo-de-tróia embutido que infecta o computador mesmo sem se clicar nos links oferecidos.

A mensagem chega de um endereço supostamente da Receita (

Nenhuma outra mensagem, nenhuma explicação sobre o motivo do documento estar irregular. Os links levam para arquivos .EXE hospedados em servidores da Dinamarca.

Só de ser lido, o scam instala na máquina do internauta o cavalo-de-tróia Trojan.Progent, que se copia para os arquivos temporários de Internet da máquina. Descoberto em julho de 2003, ele cria duas chaves no registro do Windows:

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/Current Version/Run

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows/Current Version/policies/Explorer/Run

Portanto, o melhor é apagar imediatamente as mensagens de remetentes desconhecidos ou suspeitos. A janela de visualização automática de e-mails do Outlook e Outlook Express também devem ser desabilitada.

Micros pegam vírus quando o usuário acessa páginas de Internet que contêm arquivos infectados: MENTIRA.

O vírus só contamina se o usuário capturar o arquivo infectado, isto é, fazer o download. Lembrando que a infecção só ocorre se esse arquivo for executado.

Arquivos comprimidos não contêm vírus: MENTIRA.

Arquivos compactados .zip podem conter vírus. Então, é seguro verificar arquivos extraídos antes de executá-los

Os antivírus oferecem proteção todo o tempo, contra todos os tipos de vírus: MENTIRA.

Nenhum antivírus é 100% seguro. A melhor proteção é adotar uma política de segurança e um sistema próprios para proteger suas informações das ameaças de vírus. A primeira linha de defesa deve ser a adoção de um bom sistema de "backup". A segunda, a utilização de um software antivírus, com bibliotecas que devem ser atualizadas pelo menos de 15 em 15 dias. Pode ser utilizado ainda algum restritor, como por exemplo o "Monitor inteligente do Xô Bobus" ou ainda produzir restrições pelo "Poledit", que é um programa do Windows que contém diretivas de grupo para redes ou PC's individuais.

Igual a um virus biológico

Em informática, um vírus de computador é um programa malicioso desenvolvido por programadores que, tal como um vírus biológico, infecta o sistema, faz cópias de si mesmo e tenta se espalhar para outros computadores, utilizando-se de diversos meios.

A maioria das contaminações ocorre pela ação do usuário executando o arquivo infectado recebido como um anexo de um e-mail. A segunda causa de contaminação é por Sistema Operacional desatualizado, sem correções de segurança, que poderiam corrigir vulnerabilidades conhecidas dos sistemas operacionais ou aplicativos, que poderiam causar o recebimento e execução do vírus inadvertidamente. Ainda existem alguns tipos de vírus que permanecem ocultos em determinadas horas, entrando em execução em horas especificas.

História

Em 1983, Len Eidelmen demonstrou em um seminário sobre segurança computacional, um programa auto-replicante em um sistema VAX11/750. Este conseguia instalar-se em vários locais do sistema. Um ano depois, na 7th Annual Information Security Conference, o termo vírus de computador foi definido como um programa que infecta outros programas, modificando-os para que seja possível instalar cópias de si mesmo. O primeiro vírus para PC nasceu em 1986 e chamava-se Brain, era da classe dos Vírus de Boot, ou seja, danificava o sector de inicialização do disco rígido. A sua forma de propagação era através de uma disquete contaminada. Apesar do Brain ser considerado o primeiro vírus conhecido, o título de primeiro código malicioso pertence ao Elk Cloner, escrito por Rich Skrenta.

Dados estatísticos

Até 1995 - 5.000 vírus conhecidos;

Até 1999 - 20.500 vírus conhecidos;

Até 2000 - 49.000 vírus conhecidos;

Até 2001 - 58.000 vírus conhecidos;

Até 2005 - Aproximadamente 75.000 vírus conhecidos;

Até 2007 - Aproximadamente 200.000 vírus conhecidos;

Até Novembro de 2008 - Mais de 530.000 vírus conhecidos.

Até Março de 2009 - Mais 630.000 vírus conhecidos.

Evolução dos vírus dos micro-computadores?

1983 – O pesquisador Fred Cohen (Doutorando de Engª. Elétrica da Univ. da Califórnia do Sul), entre suas pesquisas, chamou os programas de códigos nocivos como "Vírus de Computador".

1987 – Surge o primeiro Vírus de Computador escrito por dois irmãos: Basit e Amjad que foi batizado como 'Brain', apesar de ser conhecido também como: Lahore, Brain-a, Pakistani, Pakistani Brain, e UIU. O Vírus Brain documentado como 'Vírus de Boot', infectava o setor de incialização do disco rígido, e sua propagação era através de um disquete que ocupava 3k, quando o boot ocorria, ele se transferia para o endereço da memória "0000:7C00h" da Bios que o automaticamente o executava.

1988 – Surge o primeiro Antivírus, por Denny Yanuar Ramdhani em Bandung, Indonésia. O primeiro Antivírus a imunizar sistema contra o vírus Brain, onde ele extrai as entradas do vírus do computador em seguida imunizava o sistema contra outros ataques da mesma praga

1989 – Aparece o Dark Avenger, o qual vem contaminando rapidamente os computadores, mas o estrago é bem lento, permitindo que o vírus passe despercebido. A IBM fornece o primeiro antivírus comercial. No início do ano de 1989, apenas 9% das empresas pesquisadas tinha um vírus. No final do ano, esse número veio para 63%.

1992 – Michelangelo, o primeiro vírus a aparecer na mídia. É programado para sobregravar partes das unidades de disco rígido criando pastas e arquivos com conteúdos falsos em 6 de março, dia do nascimento do artista da Renascença. As vendas de software antivírus subiram rapidamente.

1994 – Nome do vírus Pathogen, feito na Inglaterra, é rastreado pela Scotland Yard e condenado a 18 meses de prisão. É a primeira vez que o autor de um vírus é processado por disseminar código destruidor.

1995 – Nome do vírus Concept, o primeiro vírus de macro. Escrito em linguagem Word Basic da Microsoft, pode ser executado em qualquer plataforma com Word - PC ou Macintosh. O Concept se espalha facilmente, pois se replicam atravéz do setor de boot, espalhando por todos os arquivos executaveis.

1999 – O vírus Chernobyl, deleta o acesso a unidade de disco e não deixa o usuário ter acesso ao sistema. Seu aparecimento deu-se em abril. Sua contaminação foi bem pouco no Estados Unidos, mas provocou danos difundidos no exterior. A China sofreu um prejuízo de mais de US$ 291 milhões. Turquia e Coréia do Sul foram duramente atingidas.

2000 – O vírus LoveLetter, liberado nas Filipinas, varre a Europa e os Estados Unidos em seis horas. Infecta cerca de 2,5 milhões a 3 milhões de máquinas. Causou danos estimados em US$ 8,7 bilhões.

2001 – A "moda" são os códigos nocivos do tipo Worm (proliferam-se por páginas da Internet e principalmente por e-mail). Nome de um deles é o VBSWorms Generator, que foi desenvolvido por um programador argentino de apenas 18 anos.

2007 – Em torno de 2006 e 2007 houve muitas ocorrências de vírus no Orkut que é capaz de enviar scraps (recados) automaticamente para todos os contatos da vítima na rede social, além de roubar senhas e contas bancárias de um micro infectado através da captura de teclas e cliques. Apesar de que aqueles que receberem o recado precisam clicar em um link para se infectar, a relação de confiança existente entre os amigos aumenta muito a possibilidade de o usuário clicar sem desconfiar de que o link leva para um worm. Ao clicar no link, um arquivo bem pequeno é baixado para o computador do usuário. Ele se encarrega de baixar e instalar o restante das partes da praga, que enviará a mensagem para todos os contatos do Orkut. Além de simplesmente se espalhar usando a rede do Orkut, o vírus também rouba senhas de banco, em outras palavras, é um clássico Banker.

Crackers e hackers

Há quem diga que cracker e hacker são a mesma coisa, mas tecnicamente há uma diferença. Hackers são os que quebram senhas, códigos e sistemas de segurança por puro prazer em achar tais falhas. Preocupam-se em conhecer o funcionamento mais íntimo de um sistema computacional ou seja uma sem intenções de prejudicar outras ou invadir sistemas. Já o Crackers é o criminoso virtual, que extorque pessoas usando seus conhecimentos, usando as mais variadas estratégias. Há cerca de 20 anos, eram aficcionados em informática, conheciam muitas linguagens de programação e quase sempre jovens, que criavam seus vírus, para muitas vezes, saber o quanto eles poderiam se propagar. Hoje em dia é completamente diferente; são pessoas que atacam outras máquinas com fins criminosos com um objetivo traçado: capturar senhas bancárias, números de conta e informações privilegiadas que lhes despertem a atenção. Porém, já se criou um verdadeiro mercado negro de vírus de computador, onde certos sites, principalmente russos, disponibilizam downloads de vírus e kits para qualquer um que puder pagar, virar um Cracker, o que é chamado de terceirização da "atividade". Em geral um hacker não gosta de ser confundido com um cracker.

Tipos de Vírus de Computador

Vírus de Boot

Um dos primeiros tipos de vírus conhecido, o vírus de boot infecta a partição de inicialização do sistema operacional. Assim, ele é ativado quando o computador é ligado e o sistema operacional é carregado.

Time Bomb

Os vírus do tipo "bomba-relógio" são programados para se ativarem em determinados momentos, definidos pelo seu criador. Uma vez infectando um determinado sistema, o vírus somente se tornará ativo e causará algum tipo de dano no dia ou momento previamente definido. Alguns vírus se tornaram famosos, como o "Sexta-Feira 13", "Michelangelo", "Eros" e o "1º de Abril (Conficker)".

Minhocas, worm ou vermes

Com o interesse de fazer um vírus se espalhar da forma mais abrangente possível, seus criadores por vezes, deixaram de lado o desejo de danificar o sistema dos usuários infectados e passaram a programar seus vírus de forma que apenas se repliquem, sem o objetivo de causar graves danos ao sistema. Desta forma, seus autores visam tornar suas criações mais conhecidas na Internet. Este tipo de vírus passou a ser chamada de verme ou worm. Eles estão mais aperfeiçoados, já há uma versão que ao atacar a máquina hospedeira, não só se replica, mas também se propaga pela internet pelos e-mail que estão registrados no cliente de e-mail, infectando as máquinas que abrirem aquele e-mail, reiniciando o ciclo. Um Worm (verme, em português), em computação, é um programa auto-replicante, semelhante a um vírus. Enquanto um vírus infecta um programa e necessita deste programa hospedeiro para se propagar, o Worm é um programa completo e não precisa de outro para se propagar.

Com o interesse de fazer um vírus se espalhar da forma mais abrangente possível, seus criadores por vezes, deixaram de lado o desejo de danificar o sistema dos usuários infectados e passaram a programar seus vírus de forma que apenas se repliquem, sem o objetivo de causar graves danos ao sistema. Desta forma, seus autores visam tornar suas criações mais conhecidas na Internet. Este tipo de vírus passou a ser chamada de verme ou worm. Eles estão mais aperfeiçoados, já há uma versão que ao atacar a máquina hospedeira, não só se replica, mas também se propaga pela internet pelos e-mail que estão registrados no cliente de e-mail, infectando as máquinas que abrirem aquele e-mail, reiniciando o ciclo. Um Worm (verme, em português), em computação, é um programa auto-replicante, semelhante a um vírus. Enquanto um vírus infecta um programa e necessita deste programa hospedeiro para se propagar, o Worm é um programa completo e não precisa de outro para se propagar.

Um worm pode ser projetado para tomar ações maliciosas após infestar um sistema, além de se auto-replicar, pode deletar arquivos em um sistema ou enviar documentos por email.

A partir disso, o worm pode tornar o computador infectado vulnerável a outros ataques e provocar danos apenas com o tráfego de rede gerado pela sua reprodução – o Mydoom, por exemplo, causou uma lentidão generalizada na Internet no pico de seu ataque.

O primeiro worm que atraiu grande atenção foi o Morris Worm, escrito por Robert T. Morris Jr no Laboratório de Inteligência artificial do MIT. Ele foi iniciado em 2 de novembro de 1988, e rapidamente infectou um grande número de computadores pela Internet. Ele se propagou através de uma série de erros no BSD Unix e seus similares. Morris foi condenado a prestar 400 horas de serviços à comunidade e pagar uma multa de US$10.000

Os worms Sobig e Mydoom instalaram backdoors (brechas) nos computadores, tornando-os abertos a ataques via Internet. Estes computadores "zombies" são utilizados para enviar emails (spams) ou para atacar endereços de sites da Internet. Acredita-se que spammers (pessoas que enviam spams) pagam para a criação destes worms, e criadores de worms já foram apanhados vendendo listas de endereços IP de máquinas infectadas.[3] Outros tentam afetar empresas com ataques DDOS propositais. As brechas podem também ser exploradas por outros worms, como o Doomjuice, que se espalha utilizando uma brecha aberta pelo Mydoom.

Os worms podem ser úteis: a família de worms Nachi, por exemplo, tentava buscar e instalar patches do site da Microsoft para corrigir diversas vulnerabilidades no sistema (as mesmas vulnerabilidades que eles exploravam). Isto eventualmente torna os sistema atingidos mais seguros, mas gera um tráfego na rede considerável — frequentemente maior que o dos worms que eles estão protegendo — causam reboots da máquina no processo de aplicação do patch e, talvez o mais importante, fazem o seu trabalho sem a permissão do usuário do computador. Por isto, muitos especialistas de segurança desprezam os worms, independentemente do que eles fazem.

Trojans ou cavalos de Tróia (mais forte)

Certos vírus trazem em seu bojo um código a parte, que permite a um estranho acessar o micro infectado ou coletar dados e enviá-los pela Internet para um desconhecido, sem notificar o usuário. Estes códigos são denominados de Trojans ou cavalos de Tróia.

Inicialmente, os cavalos de Tróia permitiam que o micro infectado pudesse receber comandos externos, sem o conhecimento do usuário. Desta forma o invasor poderia ler, copiar, apagar e alterar dados do sistema. Atualmente os cavalos de Tróia agora procuram roubar dados confidenciais do usuário, como senhas bancárias.

Os vírus eram no passado, os maiores responsáveis pela instalação dos cavalos de Tróia, como parte de sua ação, pois eles não têm a capacidade de se replicar. Atualmente, os cavalos de Tróia não mais chegam exclusivamente transportados por vírus, agora são instalados quando o usuário baixa um arquivo da Internet e o executa. Prática eficaz devido a enorme quantidade de e-mails fraudulentos que chegam nas caixas postais dos usuários. Tais e-mails contém um endereço na Web para a vítima baixar o cavalo de Tróia, ao invés do arquivo que a mensagem diz ser. Esta prática se denomina phishing, expressão derivada do verbo to fish, "pescar" em inglês. Atualmente, a maioria dos cavalos de Tróia visam sites bancários, "pescando" a senha digitada pelos usuários dos micros infectados. Há também cavalos de Tróia que ao serem baixados da internet "guardados" em falsos programas ou em anexos de e-mail, encriptografam os dados e os comprimem no formato ZIP. Um arquivo. txt dá as "regras do jogo": os dados foram "seqüestrados" e só serão "libertados" mediante pagamento em dinheiro para uma determinada conta bancária, quando será fornecido o código restaurador. Também os cavalos de tróia podem ser usados para levar o usuário para sites falsos, onde sem seu conhecimento, serão baixados trojans para fins criminosos, como aconteceu com os links do google, pois uma falha de segurança poderia levar um usuário para uma página falsa. Por este motivo o serviço esteve fora do ar por algumas horas para corrigir esse bug, pois caso contrário as pessoas que não distinguissem o site original do falsificado seriam afetadas.

Outra conseqüência é o computador tornar-se um zumbi e, sem que o usuário perceba, executar ações como enviar Spam, se autoenviar para infectar outros computadores e fazer ataques a servidores (normalmente um DDoS, sigla em inglês para Ataque de Negação de Serviço Distribuído). Ainda que apenas um micro de uma rede esteja infectado, este pode consumir quase toda a banda de conexão com a internet realizando essas ações mesmo que o computador esteja sem utilização, apenas ligado. O objetivo, muitas vezes é criar uma grande rede de computadores zumbis que, juntos, possam realizar um grande ataque a algum servidor que o autor do vírus deseja "derrubar" ou causar grande lentidão.

Trojan Horse ou Cavalo de Troia é um programa que age como a lenda do Cavalo de Troia, entrando no computador e liberando uma porta para um possível invasão e é fácil de ser enviado, é só clicar no ID do computador e enviar para qualquer outro computador.

Antes levamos em conta que Trojan é um programa que é usado em conexão reversa ou inversa que geralmente é usado para invasão para pegar senha ou outras informações. O cavalo de troia é um programa que tem um pacote de virus que é usado geralmente para destruir um computador. O conceito nasceu de simples programas que se faziam passar por esquemas de autenticação, em que o utilizador era obrigado a inserir as senhas, pensando que estas operações eram legítimas. Por exemplo, na autenticação de uma shell, poderia ser um simples programa numa conta já aberta, e o utilizador que chegasse seria forçado a introduzir a sua password. O trojan iria então guardar o password e mascarar a conta (que seria do dono do trojan) para que parecesse legítima (a conta da vítima). Entretanto, o conceito evoluiu para programas mais completos.

Os trojans atuais são disfarçados de programas legítimos, embora, diferentemente de vírus ou de worms, não criam réplicas de si. São instalados diretamente no computador. De fato, alguns trojan são programados para se auto-destruir com um comando do cliente ou depois de um determinado tempo.

Os trojans ficaram famosos na Internet pela sua facilidade de uso, fazendo qualquer pessoa possuir o controle de um outro computador apenas com o envio de um arquivo. Por isso os trojans têm fama de ser considerados "ferramentas de script kid".

Os trojans atuais são divididos em duas partes:

O servidor e

O cliente.

O servidor se instala e se oculta no computador da vítima, normalmente dentro de algum outro arquivo. No momento que esse arquivo é executado, o computador pode ser acessado pelo cliente, que irá enviar instruções para o servidor executar certas operações no computador da vítima.

Dentro do Servidor Existe 2 conexões:

Conexão Direta

Conexão Reversa

A direta tende a precisar do IP da Vitima para funcionar, já a reversa tem o IP do dono do trojan, fazendo assim a conexão.

Geralmente um trojan é instalado com o auxílio de um ataque de engenharia social, com apelos para convencer a vítima a executar o arquivo do servidor, o que muitas vezes acaba acontecendo, dada a curiosidade do internauta,como um email atraindo a pessoa a ver fotos de um artista, pedindo a instação de um Plugin, onde o Trojan fica "Hospedado".